目標

- 類別: Game-Based Learning

- 課名: AWS Card Clash – an Architecture Design Game

- 關卡名稱(遊玩主題):CardClash_GenerativeAI_第十關_設定私人訪問

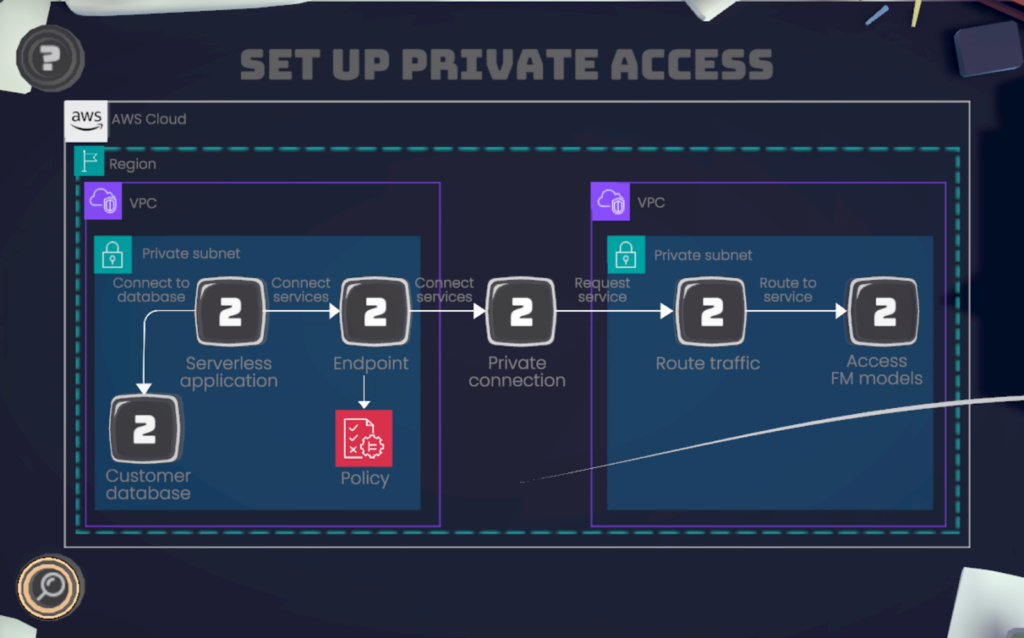

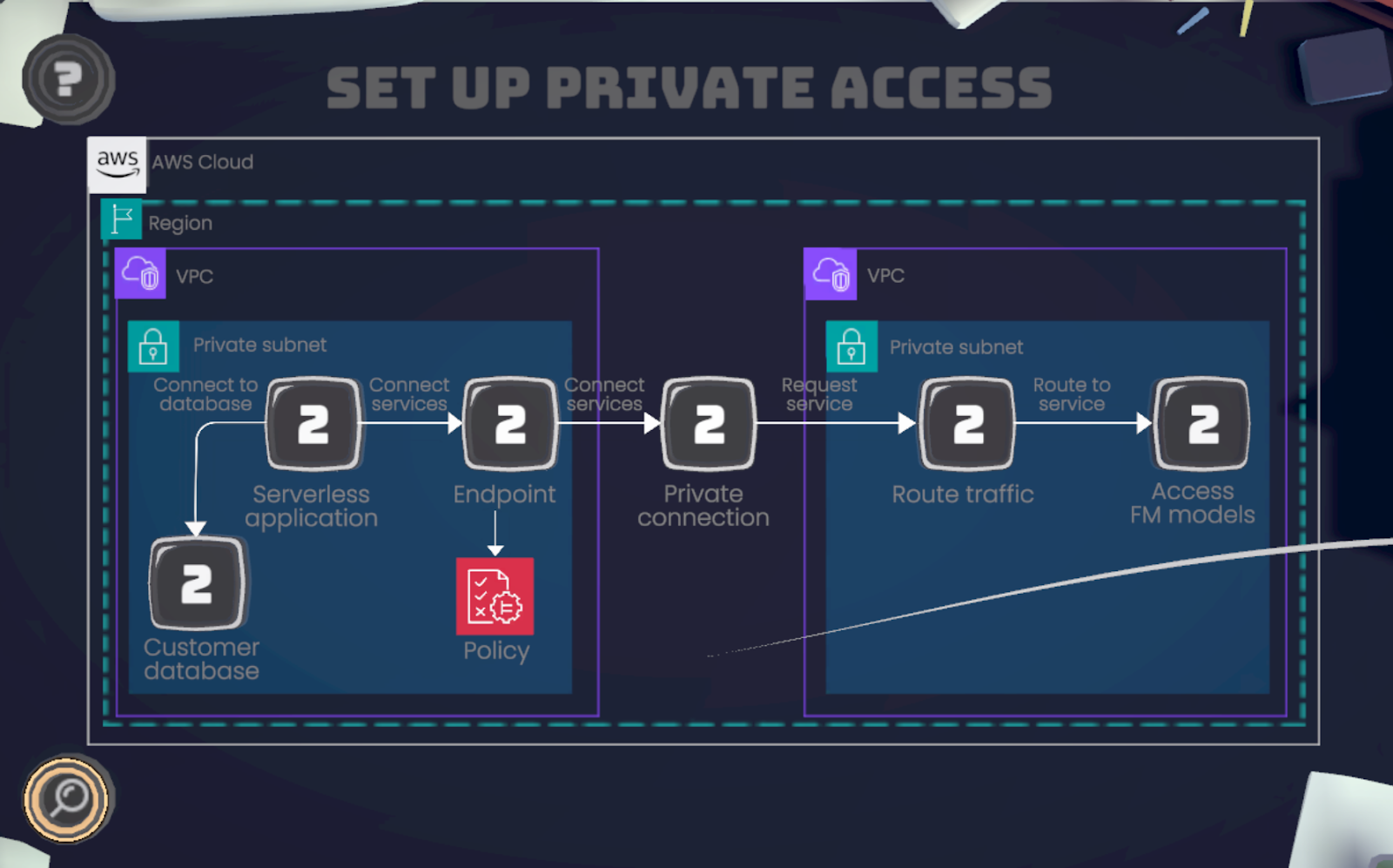

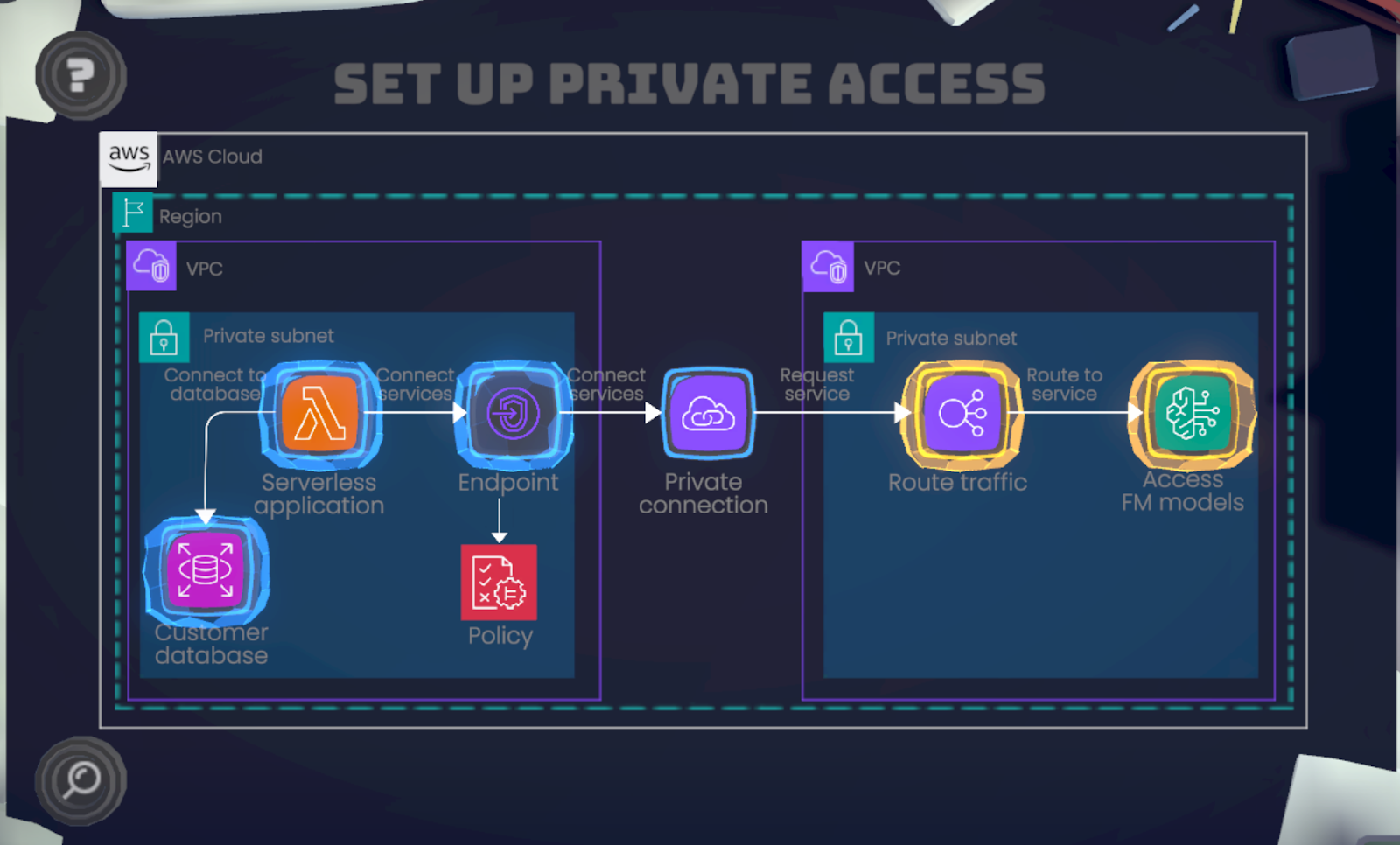

在這一關中,玩家將學習如何在私有網路環境中部署生成式AI應用,並透過私有連線的方式安全地存取Amazon Bedrock提供的Foundation Models。核心任務是建立一條不經過公共網路的資料傳輸路徑,透過設定私有子網(Private Subnet)、VPC Endpoint 與 PrivateLink 等機制,達成高度隔離且安全的AI模型存取環境。

第十關的架構圖雛形

架構應用場景

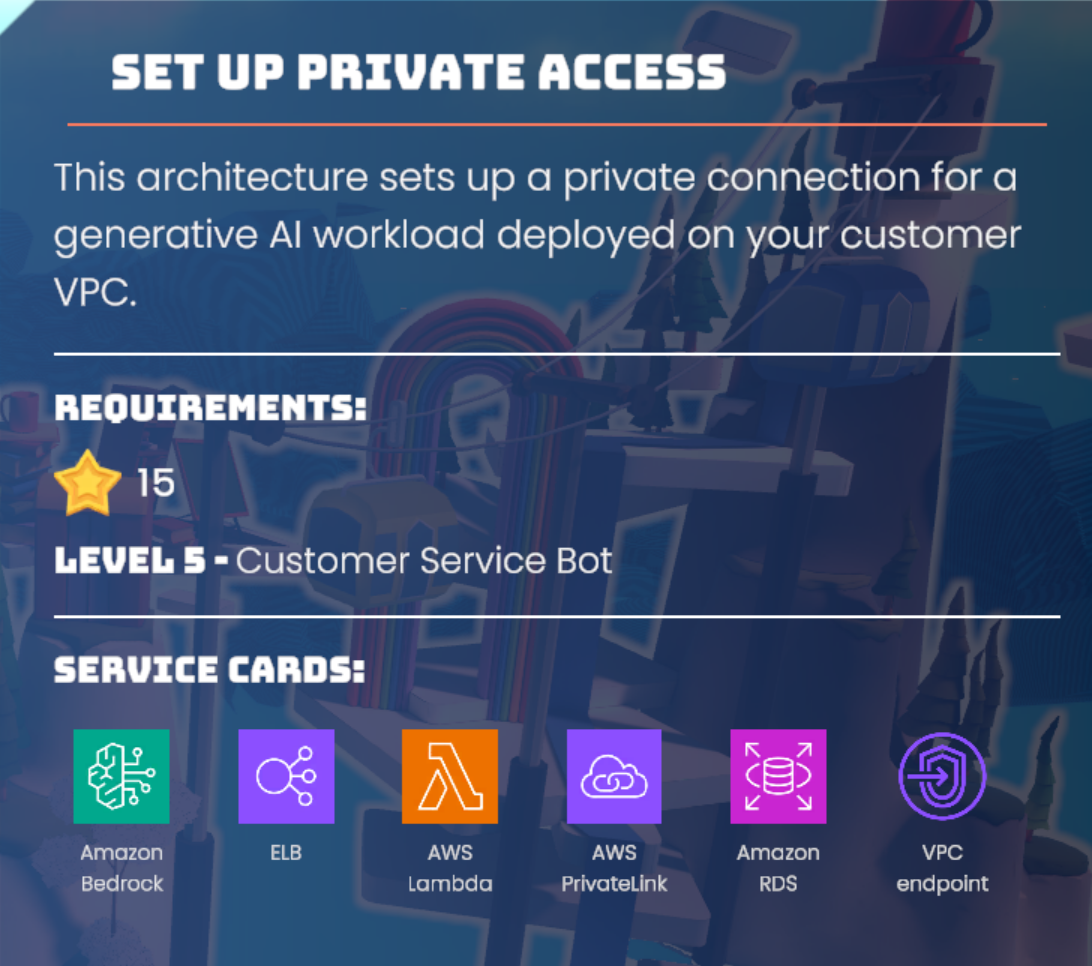

該架構為部署在客戶VPC上的生成式AI工作負載建立了私有連線。

卡牌功能說明

Service Cards:

介紹:一項全受管服務,透過單一 API 以及建置生成式 AI 應用程式所需的各種廣泛功能,搭配安全、隱私與負責任的 AI,提供來自領先 AI 公司的各種高效能基礎模型 (FM) 選擇,例如 AI21 Labs、Anthropic、Cohere、Meta、Stability AI 和 Amazon。

功能:輕鬆嘗試各種頂級基礎模型,使用微調檢索增強生成等技術根據數據私下定制它們,並創建執行複雜業務任務的託管代理。

介紹:Elastic Load Balancing會自動將傳入流量分配到一或多個可用區域中的多個目標,例如 EC2 執行個體、容器和 IP 地址。會監控已註冊目標的運作狀態,並且僅將流量路由至運作狀態良好的目標。ELB也會根據傳入流量的變化自動擴展負載平衡器的容量。

功能:ELB支援多種負載平衡器類型。用戶可以選取最符合您需要的負載平衡器類型。

介紹:一種運算服務,可執行程式碼以回應事件並自動管理運算資源,使其成為將想法轉化為現代生產無伺服器應用程式最快捷的方式。

功能:無需配置即可運行程式碼,可根據事件自動擴展。

介紹:AWS PrivateLink可讓客戶以高度可用和可擴展的方式存取 AWS 上託管的服務,同時將所有網路流量保留在 AWS 網路內。服務使用者可從他們的 Amazon VPC 或自己的內部部署,以私有方式存取 PrivateLink 支援的服務,無須使用公有 IP,流量也無須周遊網際網路。服務擁有者可以將他們的 Network Load Balancer 註冊到 PrivateLink 服務,以便將其服務提供給其他 AWS 客戶。

功能:在虛擬私有雲端 (VPC)、支援的服務和資源,以及您的內部部署網路之間提供專用連線,而不會將您的流量暴露給公共網際網路。

介紹:一項受管的關聯式資料庫服務,提供八種熱門資料庫引擎選項,包括 Amazon Aurora PostgreSQL 相容版本、Amazon Aurora MySQL 相容版本、RDS for PostgreSQL、RDS for MySQL、RDS for MariaDB、RDS for SQL Server、RDS for Oracle 和 RDS for Db2。

功能:可自動執行無差別的資料庫管理任務,例如佈建、設定、備份和修補。讓客戶在幾分鐘內建立新的資料庫,並提供自訂資料庫的靈活性,讓他們根據需求在八個引擎和兩個部署選項之間進行選擇。客戶可以透過以下功能最佳化效能,例如具有兩個可讀備用的多可用區、最佳化寫入和讀取以及 AWS Graviton3 型執行個體,並且他們可從多個定價選項中選擇以有效管理成本。

介紹:AWS PrivateLink 是一種高度可用、可擴展的技術,用戶可以使用它將用戶的 VPC 私下連接到服務和資源,就像它們在用戶的 VPC 中一樣。用戶無需使用網際網路閘道、NAT 裝置、公有 IP 位址、AWS Direct Connect 連線或 AWS Site-to-Site VPN 連線來允許與私人子網路中的服務或資源進行通訊。因此,用戶可以控制可從 VPC 存取的特定 API 端點、網站、服務和資源。

功能:用戶可以建立 VPC 終端節點,將 VPC 中的用戶端連接到與 AWS PrivateLink 整合的服務和資源。用戶也可以建立自己的 VPC 端點服務並將其提供給其他 AWS 客戶。

Security Cards:

介紹:安全地管理身分以及對 AWS 服務和資源的存取。

功能:在關卡中可消耗一點體力打出,保護指定的我方服務卡不被對手佔領,全卡牌皆可使用。

介紹:用於網路流量控制的 AWS 防火牆,負責控制允許到達和離開其關聯資源的流量

功能:在關卡中可消耗一點體力打出,保護指定的我方服務卡不被對手佔領,此關卡只有Amazon RDS與ELB可使用。

Others:

介紹:透過命令列高效管理AWS資源。

功能:可在關卡中獲得兩點。

介紹:透過使用者友善的 Web 介面進行高效率的 AWS 管理。

功能:可在關卡中獲得一點。

介紹:一種可用性高、可擴展性強的網域名稱系統 (DNS) Web服務。

功能:透過可擴展的註冊和 DNS 服務高效管理域名,在本關卡無影響。

介紹:一種無伺服器的 NoSQL 資料庫服務,能讓您開發任何規模的現代應用程式。作為無伺服器資料庫,您只需為您所使用的部分付費,DynamoDB 可以縮減至零,無需冷啟動、無需版本升級、無維護時段、無需修補,也無需停機維護。

功能:快速、靈活的 NoSQL 資料庫服務,實現螞蟻級個位數毫秒級的效能。在本關卡無影響。

最終架構圖樣貌

結論

透過這一關的實作,玩家成功在私有網路中部署應用服務,並建立一條私有連線路徑,實現安全、隔離的生成式AI存取流程。

資料首先由部署在私有子網內的Serverless Application負責處理,它會從Amazon RDS讀取資料並進行邏輯處理。應用程式透過VPC Endpoint發送請求,並由PrivateLink配合Route Table將流量導向Bedrock,整條路徑皆維持在私有網路中,符合企業級資安需求。Amazon Bedrock此時會存取Foundation Model,完成AI模型推論任務,並將生成結果回傳給應用程式。整個過程皆透過私有連線進行,資料不會離開企業的虛擬私有網路環境。

此外,IAM負責控管哪些角色或服務可以使用這些資源,而Security Group則確保網路傳輸的安全性,避免潛在的攻擊與未授權存取。這樣的架構設計提供企業級的資料隔離能力與AI整合能力,讓玩家深入理解私有網路與生成式AI應用如何安全協作。

相關參考資料

- 架構:使用AWS PrivateLink設定對Amazon Bedrock的私有訪問

- Service Cards:

- Amazon Bedrock:提供生成式 AI 模型,讓應用程式能安全地存取Foundation Model並取得推論結果。

- ELB:負責將來自使用者的請求分流給私有子網內的 Lambda 應用程式。

- AWS lambda:在私有子網中執行應用程式邏輯,負責從資料庫讀取資料並觸發生成流程。

- AWS PrivateLink:建立私有連線通道,讓應用程式可在不經過網際網路的情況下安全存取Bedrock。

- Amazon RDS:提供資料儲存服務,應用程式從中讀取企業內部資料以生成結果。

- VPC Endpoint:私有子網中的連接點,將請求導入PrivateLink,建立與Bedrock的私有連線。

- Security Cards:

- IAM:控制哪些角色和服務可以存取特定資源,確保權限正確。

- Security Group:設定網路流量規則,限制資料庫與應用之間的通訊範圍,防止未授權存取。

- Others:

- AWS CLI:指令列操作工具,讓使用者可以快速存取與操作AWS資源。

- AWS Management Console:圖形化操作介面,讓使用者可以用網頁方式建立並管理AWS資源。

- Amazon Route 53: 可用於設定內部DNS導向,強化私有連線環境。

- Amazon DynamoDB:本關未使用,如有需要處理非關聯型資料也可替代RDS。