一家公司使用 AWS Organizations 並設有一個唯一的 OU:Production。所有帳戶皆放在 Production OU 下,並在 root 層套用 Deny List 型 SCP 來限制特定 AWS 服務。

近期公司併購新的事業單位,並將該事業單位原本的 AWS 帳戶加入 Organizations。然而加入後,新單位的管理員發現:

🎯 無法更新 AWS Config Rules,也因此無法符合公司的合規要求。

管理員需要一個方法,既能完成設定,又能維持既有 Policies,不增加長期維護成本。

核心知識點:

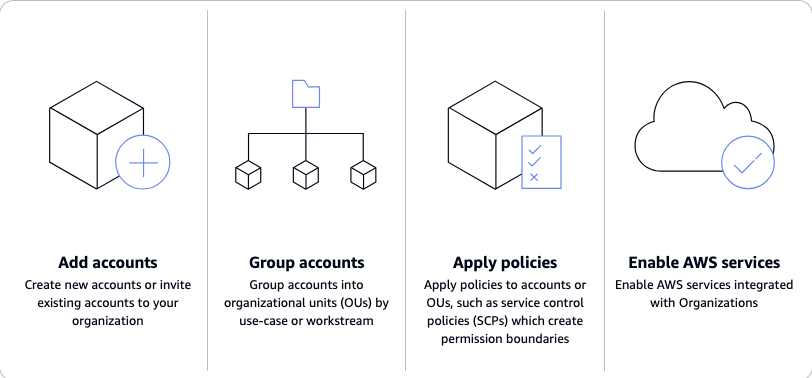

AWS Organizations 是什麼?

AWS Organizations 可以集中管理和治理各種不同環境的服務,可創建帳戶,並將帳戶分組以組織工作流程,並依照不同環境、不同應用的政策進行權限治理,也可透過單一付款方式簡化帳單。

帳戶與組織管理

系統性的組織帳戶,並可建立新的 AWS 帳戶,並將帳戶分組到組織單位 (OUs) 中。

治理與安全控制

使用服務控制政策 (SCPs) 集中控制組織內所有帳戶對於 AWS 服務、資源和區域的存取與權限。

統一合併帳單

提供單一的合併帳單,涵蓋組織內所有帳戶的費用,並便於使用 AWS Cost Explorer 等工具追蹤和優化成本,用量大時,可降低成本。

資源共享

透過 AWS Resource Access Manager (AWS RAM) 等工具,在組織內的帳戶間共用關鍵資源(例如 VPC 子網路)。

合規與監控

跨帳戶啟用 AWS CloudTrail 進行活動稽核,並可設定政策以強制執行備份 (AWS Backup) 或合規監控 (AWS Config)。

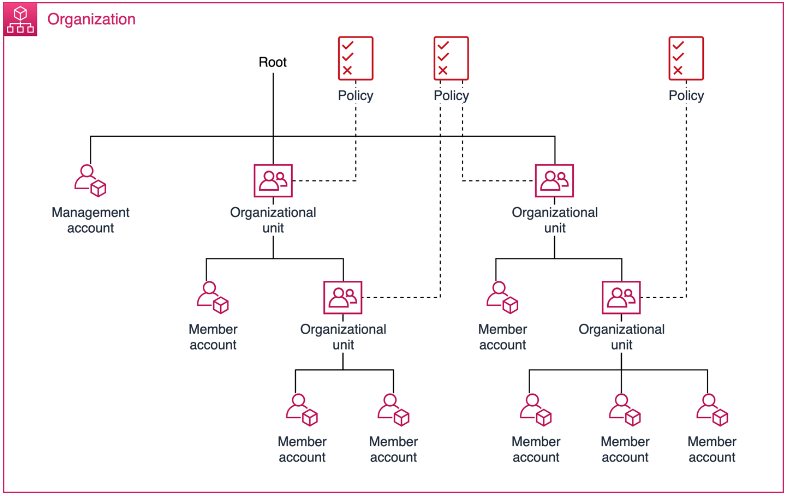

OU是什麼?

使用組織單位 (OU) 將多個AWS帳戶群組在一起,形成階層式關係,以單一單位來統一管理。可對整個群組(OU 及其包含的所有帳戶)套用相同的治理政策(SCPs)。

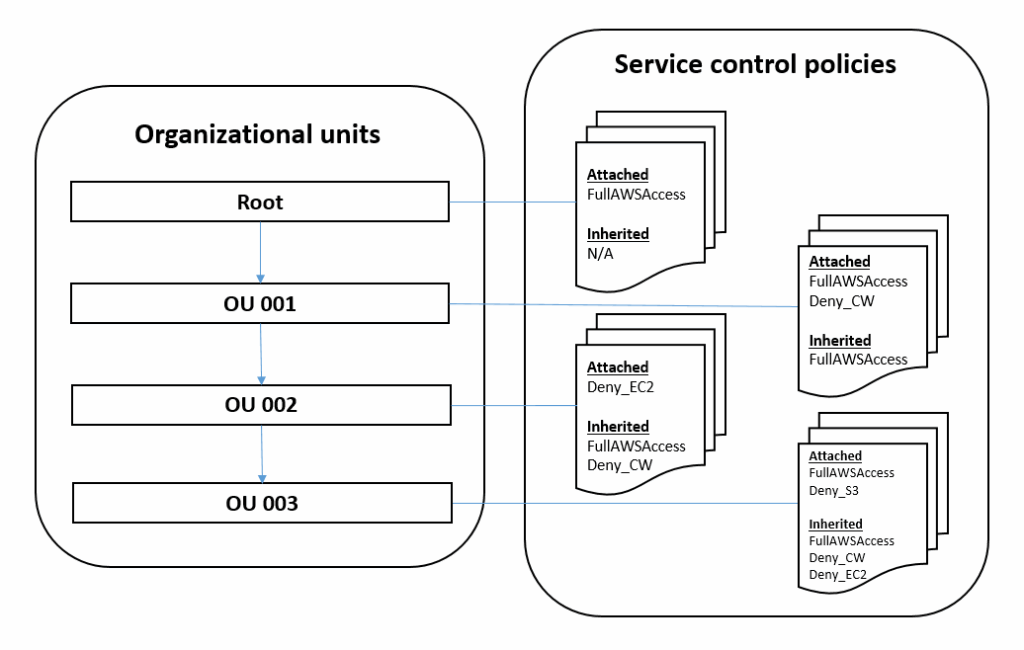

Service Control Policies(SCP)是什麼?

是 AWS Organizations 裡面的一種管理工具,用於集中控制組織中所有帳戶的 IAM 使用者和 IAM 角色的最大可用權限。 SCP 可設定權限的「許可護欄」,限制成員帳戶中主體可執行的動作上限,但它本身不授予權限,僅能設定允許哪些動作。

結論:

在企業使用 AWS Organizations 管理多個帳戶時,SCP 往往是整個治理架構的核心。這也代表,一旦規則設定得太嚴,新加入的帳戶很容易什麼都做不了,像是情境內,新帳戶連調整 AWS Config 這種最基本的合規動作都被擋下來。

為了避免這種狀況,先建立一個 Onboarding OU 是最實用的做法。

把新帳戶放進這個 OU,就能先完成必要的環境初始化,不會被 Production OU 的限制拖累。等 Config Rules 設定好,再把帳戶移回正式的 OU,一切就能順利運作。

這個方法的好處很明顯:

新帳戶不會被一加入就「卡死」

不需要動到 root SCP,安全架構不會被破壞

流程固定又容易自動化,後續維護也輕鬆

組織正走向多帳戶架構,或是經常有新帳戶加入,準備一個 Onboarding OU,可省下許多不必要的麻煩,是實務上最能維持效率與安全的方式。

參考連結:

SCP 官方指南

https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_policies_scp.html

SCP 設計最佳實務

https://docs.aws.amazon.com/organizations/latest/userguide/best-practice-scp.html

管理 AWS Organizations OU

https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_ous.html

AWS Config 權限說明

https://docs.aws.amazon.com/config/latest/developerguide/authorization.html