情境:

一家公司想使用某個第三方的 SaaS(Software-as-a-Service)服務。該第三方 SaaS 透過多個 API 呼叫來使用,並且此 SaaS 也部署在 AWS 的某個 VPC 中。

公司希望從自己位於 AWS 的 VPC 內部去存取這個 SaaS 服務。公司內部資安政策非常嚴格,要求:

- 必須使用不經過網際網路的「私有連線」

公司 VPC 內的所有資源都不能被外部(公司 VPC 之外)存取 - 所有權限都必須遵守最小必要權限(Least Privilege)

在這些前提下,應該採取什麼方案?

核心知識點:

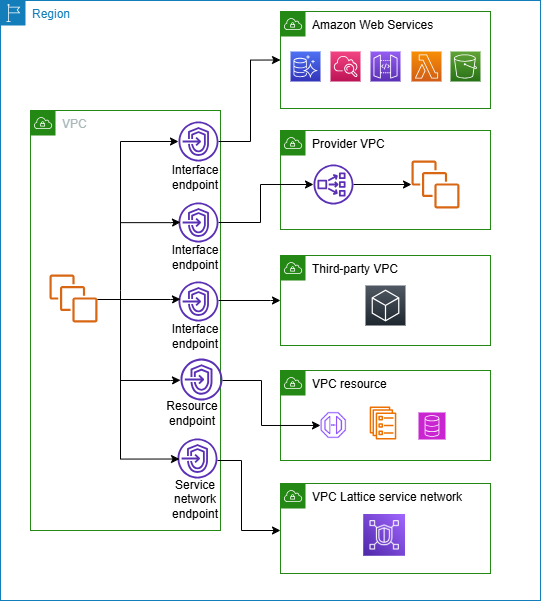

AWS PrivateLink(Interface VPC Endpoint)

AWS PrivateLink 是一項能以「私有、專屬、安全」方式存取 AWS 服務或第三方 SaaS 的網路功能。

它透過在使用者的 VPC 中建立 Interface VPC Endpoint(介面型端點),讓流量完全走在 AWS 內部骨幹網路,而非暴露於網際網路。

這意味著資料不需要經過 Public IP、不需開啟 VPN、不必建立 VPC Peering,也能直接、私密地連接其他 AWS 服務或第三方應用程式。

PrivateLink 的最大特點是 單向連線架構:客戶 VPC 可以存取服務提供者的 Endpoint Service,但服務提供者無法反向存取客戶 VPC,確保高度隔離與資安。它廣泛用於企業串接 SaaS、跨部門 VPC 溝通、高敏感 API 存取等場景,是 AWS 上最符合資安與最小權限原則的私有連線方式之一。

結論:

PrivateLink 介面端點 = 專為第三方 SaaS 設計,流量完全走 AWS 內部,不走 Internet

SaaS 提供 endpoint service,客戶建立 interface endpoint 單向連線:客戶可以連到 SaaS,SaaS 不會連回客戶

隱藏客戶 VPC,不暴露任何 IP 或 port ,符合最小權限、無需 peering、無需 VPN

參考連結:

AWS PrivateLink 介紹

https://docs.aws.amazon.com/whitepapers/latest/aws-privatelink/aws-privatelink.html

Interface VPC Endpoints

https://docs.aws.amazon.com/vpc/latest/privatelink/vpce-interface.html

VPC Endpoint Service(SaaS 提供者)

https://docs.aws.amazon.com/vpc/latest/privatelink/create-endpoint-service.html

PrivateLink 使用案例(SaaS)